knight大作RPCSCAN;Windows认证机制;Spring Cloud Gateway RCE

[安全工具] 未授权主机信息收集工具-RPCSCAN

功能描述:此工具在内网中,能直接未授权获取到目标主机的进程信息,和可能运行过的程序,能方便渗透测试人员在内网中进行高价值主机目标发现。

推送亮点:类似OXID未授权发现主机网卡信息一样,此工具也能未授权进行主机信息收集。

工具原理:最近在研究windows的RPC,此工具的主要目的是为了方便内网信息收集。它通过未授权访问目标的135端口并获取目标的rpc map,后通过解析RPC map中的UUID来判断目标主机可能存在的进程(许多进程会在RPC MAP中注册RPC服务,类似360),后续还可以通过相关进程来判断远程主机可能开放的端口。整个过程只需要向目标的135端口发送十几个流量包,在网络和主机层的特征和动静比较小,方便隐秘渗透。

欢迎各位师傅使用,有什么bug欢迎留言或联系knight!

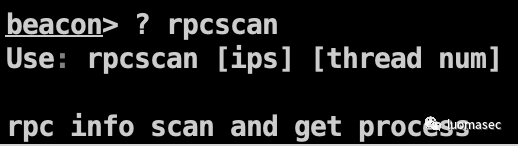

使用方法:

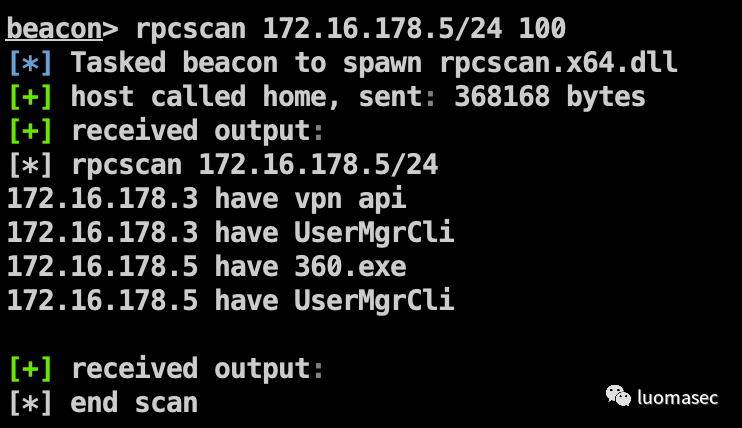

使用实例:使用100个线程扫描c段(3秒)。

工具链接:https://github.com/JDArmy/RPCSCAN

[文章推荐] How does Remote Credential Guard Work

文章看点:文章主要介绍windows RDP登陆过程中Remote Credential Guard的工作原理,此文章将windows的登陆、rdp身份验证、lsa等相关的工作原理串了起来。

推送亮点:文章介绍windows认证相关的整个流程,方便大家理解windows的认证机制,也能更好地理解mimikatz等工具的工作原理。

原文链接:https://syfuhs.net/how-does-remote-credential-guard-work

[漏洞播报] CVE-2022-22947(SpringCloud Gataway SPEL RCE)

漏洞概述:SpringCloud Gataway的代码注入RCE,受影响的版本是3.1.0和3.0.0到3.0.6及以下的版本。

推送亮点:SpringCloud Gataway在网络中广泛部署,此RCE将影响大量服务器。

原文链接:https://spring.io/blog/2022/03/01/spring-cloud-gateway-cve-reports-published